Các chuyên gia an ninh mạng quốc tế vừa phát đi cảnh báo về chiến dịch phát tán mã độc mới mang tên PXA Stealer được lập trình bằng ngôn ngữ Python. Loại mã độc này đang được tin tặc khai thác để đánh cắp thông tin nhạy cảm như mật khẩu, dữ liệu thẻ tín dụng và cookie trình duyệt. Đáng chú ý, nhiều dấu hiệu kỹ thuật ban đầu cho thấy nhóm đứng sau có thể là các đối tượng sử dụng tiếng Việt, dù mối liên hệ này vẫn đang trong quá trình điều tra.

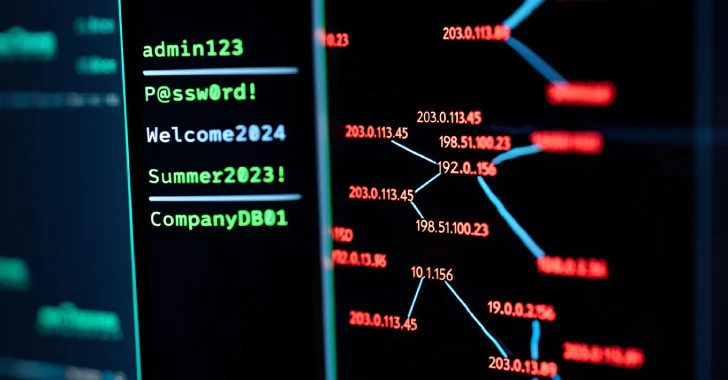

Theo báo cáo từ Beazley Security và SentinelOne, PXA Stealer đã xâm nhập hơn 4.000 địa chỉ IP tại 62 quốc gia như Mỹ, Hàn Quốc, Hà Lan, Hungary và Áo. Kết quả điều tra cho thấy tin tặc đã: Đánh cắp hơn 200.000 mật khẩu Lấy cắp hàng trăm thông tin thẻ tín dụng. Thu thập hơn 4 triệu cookie trình duyệt. Mã độc này ẩn mình tinh vi nhờ kỹ thuật chống phân tích và ngụy trang bằng tài liệu giả (ví dụ: cảnh báo vi phạm bản quyền) để đánh lừa người dùng.

Dữ liệu bị đánh cắp sẽ được gửi về các kênh Telegram bí mật sau đó rao bán trên chợ ngầm như Sherlock để phục vụ các hoạt động lừa đảo, chiếm đoạt tiền điện tử hoặc xâm nhập hệ thống doanh nghiệp.

PXA Stealer được phát hiện lần đầu vào tháng 11/2024, nhắm mục tiêu vào các tổ chức chính phủ và giáo dục tại châu Âu và châu Á. Đến nay, chiến dịch này đã nâng cấp cả về chiến thuật và tổ chức.

Tin tặc sử dụng kỹ thuật DLL Side-loading – chạy mã độc thông qua các tệp thư viện hợp pháp đã bị chỉnh sửa để tránh bị phát hiện. Các kênh Telegram hoạt động như “trạm trung chuyển dữ liệu” và chợ đen để mua bán thông tin nạn nhân.

Khuyến nghị bảo mật từ chuyên gia

- Tăng cường giám sát các hành vi bất thường trong hệ thống, đặc biệt chú ý đến:

- Kết nối đến nền tảng Telegram (thường bị lạm dụng làm kênh điều khiển C2).

- Hành vi DLL sideloading – kỹ thuật thường được sử dụng để tải mã độc mà không bị phát hiện.

- Tổ chức huấn luyện người dùng nhằm nâng cao nhận thức về an toàn thông tin, tập trung vào:

- Nhận diện và cảnh giác với email đính kèm tệp ZIP hoặc script độc hại.

- Thực hành xử lý các tình huống nghi ngờ lừa đảo/phát tán mã độc qua email.

- Cập nhật IOC (Indicators of Compromise) và quy tắc phát hiện trên các hệ thống giám sát như SIEM và EDR để đảm bảo khả năng phát hiện sớm các mối đe dọa.

- Thực hiện diễn tập kỹ thuật mô phỏng chuỗi tấn công thực tế nhằm kiểm tra và nâng cao năng lực phản ứng sự cố của đội ngũ kỹ thuật.

Nguồn: The Hacker News